オフィスづくりのお役立ち情報

会社を守るウイルス対策|社員が知るべき情報セキュリティの基礎

-

2025/11/11

企業における情報セキュリティのリスクは日々進化しています。

特に、メールの添付ファイルを起点とするウイルス・マルウェアの感染被害は、依然として多く発生しており、企業の業務停止・情報漏えい・信用失墜につながる重大な問題です。

本記事では、ウイルス・マルウェアの基本的な種類から最近の傾向、主な感染経路、そして実務として取り組むべきセキュリティ対策まで解説します。1. ウイルスの主な種類と最近の傾向

主な種類

種類 概要 ランサムウェア ユーザーのファイルを暗号化し、復旧と引き換えに身代金を要求 アドウェア 不快な広告やポップアップを大量表示し、個人情報漏洩やスパイウェアダウンロードを誘発 トロイの木馬 正規のプログラムを装って侵入し、システムを破壊・情報を盗み出す バックドア ファイルダウンロード時に悪意のある第三者が裏口としてアクセス可能な状態を作る ボット パソコン内に潜み、外部から遠隔操作されるようになる キーロガー キーボードの操作履歴や画面キャプチャを取得し、外部に送信 ダウンローダー 悪意あるソフトウェアやファイルをダウンロードさせる役割を担う 実際にはこれ以上に多様な種類が存在します。

最近の傾向:「複合感染型」「誘導の巧妙化」

- ●複合感染型:一つの感染をきっかけに、複数のウイルスに感染させる。

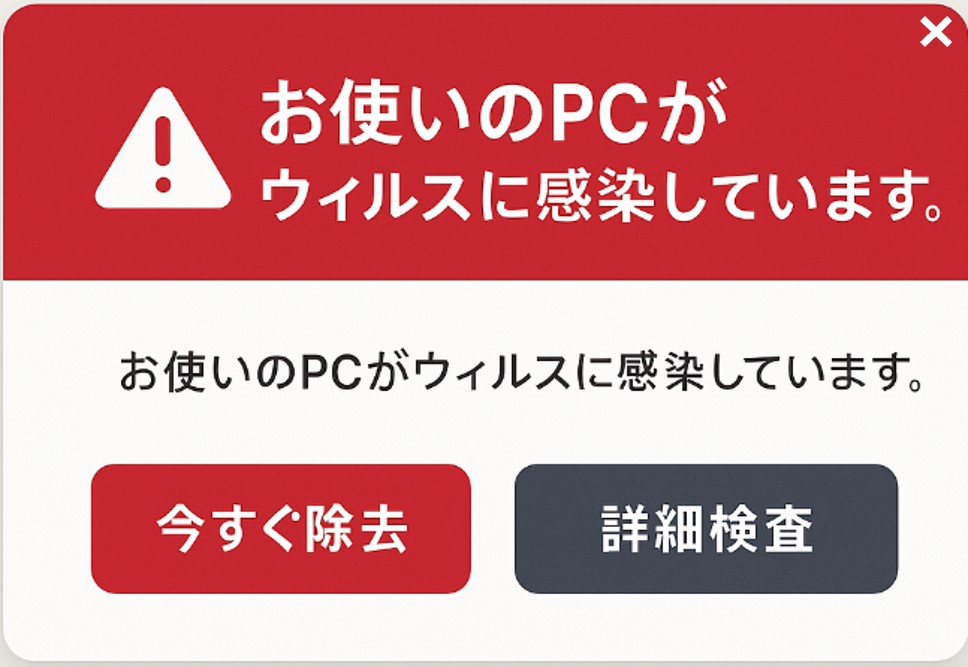

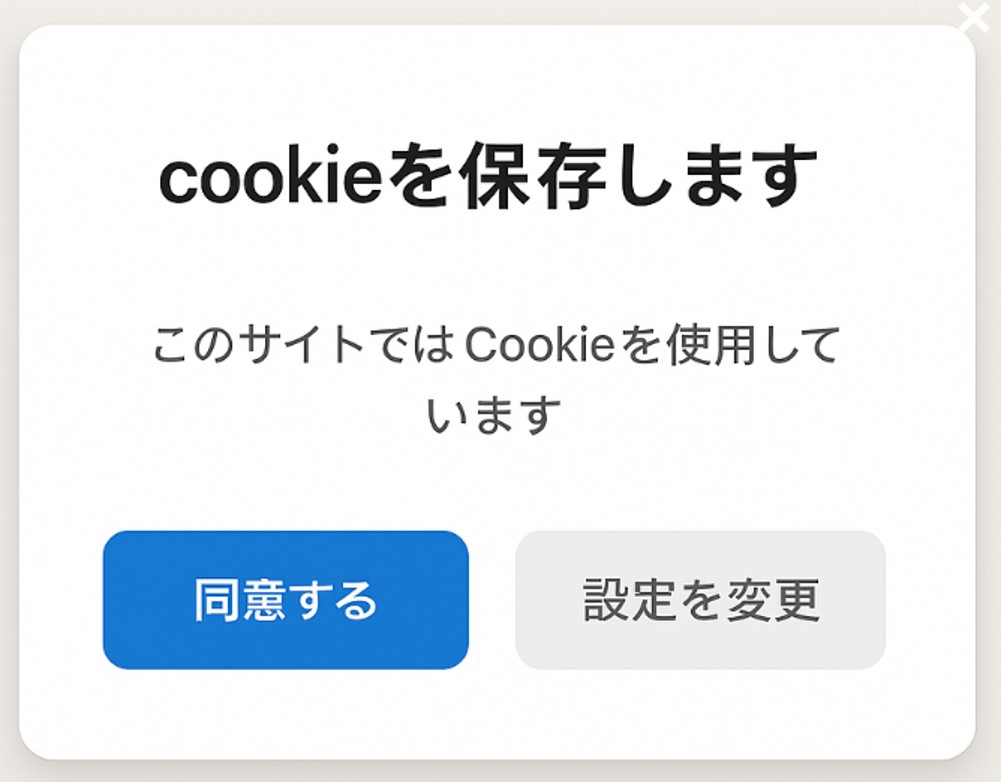

例)マクロ付きファイルをダウンロード → トロイの木馬設置 → ランサムウェア起動。 - ●誘導の巧妙化:感染への誘導(メール文面やサイトの見た目)がAIによって非常に分かりづらい。

▼思わずクリックするような危機感を煽る

▼ついクリックしてしまう内容

2. ウイルス・マルウェアの主な感染経路

ウイルスやマルウェアが企業に侵入する代表的なルートは次の通りです

- 🚫 ウイルスを添付したメールの添付ファイルを開封する。

- 🚫 ウイルスに感染するように改ざんされたWebサイトにアクセスする。

- 🛡️ ネットワークや周辺機器の脆弱性を利用して侵入される。

- 🚫 ウイルスに感染している外部記憶メディア(USBメモリなど)を使用する。

特に「メール添付ファイル経由」は、企業が被害を受ける中で最も多く確認されている侵入経路のひとつです。

注意すべき感染経路:「ドライブバイダウンロード」

- 見ただけで感染する:悪意のあるWebサイトにアクセスしただけで、ユーザーが気づかないうちにウイルスがダウンロード・実行されてしまう感染手法です。

- 通常は、ユーザーの意思確認なしに勝手にダウンロードは行えません。しかし、ブラウザやブラウジング機能のあるアプリの脆弱性を悪用されると、意図しないダウンロード・実行が行われる場合があります。

“クリックしていないのに感染する可能性がある”ことを覚えておきましょう。

4. なぜメール添付ファイルが特に危険なのか?

- 添付ファイル形式(Word・Excel・PDF・ZIPなど)は日常的に使用されており、ユーザーが“違和感なく開いてしまう”可能性があります。

- 偽装メール(取引先を装った送信者・件名)で送られるケースが多く、見分けがつきにくい。

- 感染後、社内ネットワークへ横展開し、ファイルサーバ・業務システムまで影響を及ぼすことがあります。

“ちょっとしたクリック”が、企業全体の停止、または情報流出につながることもあります。

当社では、メール添付ファイル・Webサイト経由のウイルス・マルウェア対策に対応した

セキュリティソリューションを提供しています。

詳細や導入のご相談は、こちらからお問い合わせください:お問い合わせフォーム5. 徹底すべきセキュリティ対策

ウイルス・マルウェアを防ぐためには、「環境対策」と「人的対策」の両輪が重要です。

分類 主な内容 環境対策 システムやツールによる物理的な防御 人的対策 ユーザー一人ひとりの意識と行動による防御 環境対策(システム・ツール)

- 🛡️ セキュリティソフトを導入する

- 🛡️ UTM(統合脅威管理)やメールゲートウェイを導入し、外部からの攻撃を監視・遮断

- 🚫 信頼できないWebサイトへのアクセスを制限

人的対策(意識・行動)

- 🚫 不審なメールの添付ファイルを開かない

- 🚫 不審な広告やリンクをクリックしない

- 🛡️ OSやソフトウェアを常に最新の状態に保つ(脆弱性対策)

- 🚫 公共の場所や共有スペースでPCを放置しない(USB差されて数秒で感染する場合もあります)

💡 ポイント:「ドライブバイダウンロード」のような、クリックせずに感染するリスクも意識して、環境・人的対策を組み合わせて防御することが重要です。ちょっとした違和感も見逃さず、最大限の警戒を習慣化しましょう。6. 怪しいメール・サイトの見分け方

最近の迷惑メールやフィッシングサイトは、AIの進化により、本物と見分けがつかないほど巧妙化されています。

その中にある、「ほんの少しの違和感」を敏感に感じ取る事が非常に重要です。

少しでも違和感を感じた場合、クリックする前にメールやWebサイト記載のリンク先URLがおかしくないかを確認したり、公式サイトに問合せをする習慣をつけましょう。メールの見分け方

⚠️ 不審な送信元 : 送信元の確認 (名前とアドレスの不一致、普段と異なるアドレスは要注意)

⚠️ 不自然な内容 : 日本語がおかしい、意味の通らない文字や記号がある

⚠️ 感情を煽る表現 : 「至急」「緊急」など急かす表現

「不正アクセス」「異常なログインを検知」など危機感を煽る文章⚠️ お得感を煽る誘導 : 「キャンペーンに当選」「現金がもらえる」など、クリックを誘導する内容

Webサイトの見分け方

⚠️ 画像やデザイン : 画像が荒い、レイアウトが不自然、コピーサイトの可能性

⚠️ URLの偽装 : 文字の置き換え( i → l、o → 0、)

ドメイン種類による偽装 例 shirokiya.jp → shirokiya.com

国別コードの偽装 例 shirokiya.com → shirokiya.cn

サブドメインに見せかける偽装 例 【正】mail.shirokiya.net

【注】shirokiya.xyz000.com⚠️ SSL/TLS(※)使用の確認 : HTTPS(暗号化あり)か、HTTP(暗号化なし)かを確認

※SSL/TLS

インターネット上での通信を暗号化し、安全に送受信するための通信手順です。

SSL/TLSを使用していないWebサイトが必ず危険サイトという事ではありませんが、通信内容が第三者により盗聴

される危険性がある為、サイト内で情報を入力する場合には注意が必要です。リンク先確認の習慣

⚠️HTMLメールやWebサイトのリンクをクリックせず、リンクにマウスカーソルを合わせる

と、

画面の隅(通常は左下)に実際のリンク先URLが表示される

⚠️表示されたURLが送信元や公式サイトのドメインと一致しているか必ず確認まとめ:オフィス移転・改装は企業の成長を支える投資

メール添付ファイル経由のウイルス・マルウェア感染は、依然として企業にとって重大なリスクです。

しかし、侵入ルートと被害のメカニズムを理解し、環境対策と人的対策を連携して行うことで、リスクを大きく低減できます。

今一度、自社のメール運用やアクセス管理、教育体制を見直しておくことをおすすめします。カテゴリー:LAN・ネットワーク・ビジネス機器

- ●複合感染型:一つの感染をきっかけに、複数のウイルスに感染させる。

対応エリア

宮城県仙台市 宮城県富谷市 宮城県塩竈市

宮城県多賀城市 宮城県名取市 宮城県岩沼市

上記以外の地域のお客様もお気軽にお問い合わせください。

A工事・B工事・C工事の違いとは?区分・工事内容・費用負担をわかりやすく解説

A工事・B工事・C工事の違いとは?区分・工事内容・費用負担をわかりやすく解説 内装工事とは?種類一覧と費用の考え方|A・B・C工事まで解説

内装工事とは?種類一覧と費用の考え方|A・B・C工事まで解説 仙台のオフィス移転費用の目安|入居・退去・新オフィス構築の内訳を解説

仙台のオフィス移転費用の目安|入居・退去・新オフィス構築の内訳を解説